Nous allons parler ici , des différentes attaques faisables sur wordpress, et comment s’en prémunir

Pour commencer , nous allons parler des scans de vulnérabilité, il s’agit simplement d’une manière de scanner un site wordpress à la recherche de faille de sécurité ou d’information critique.

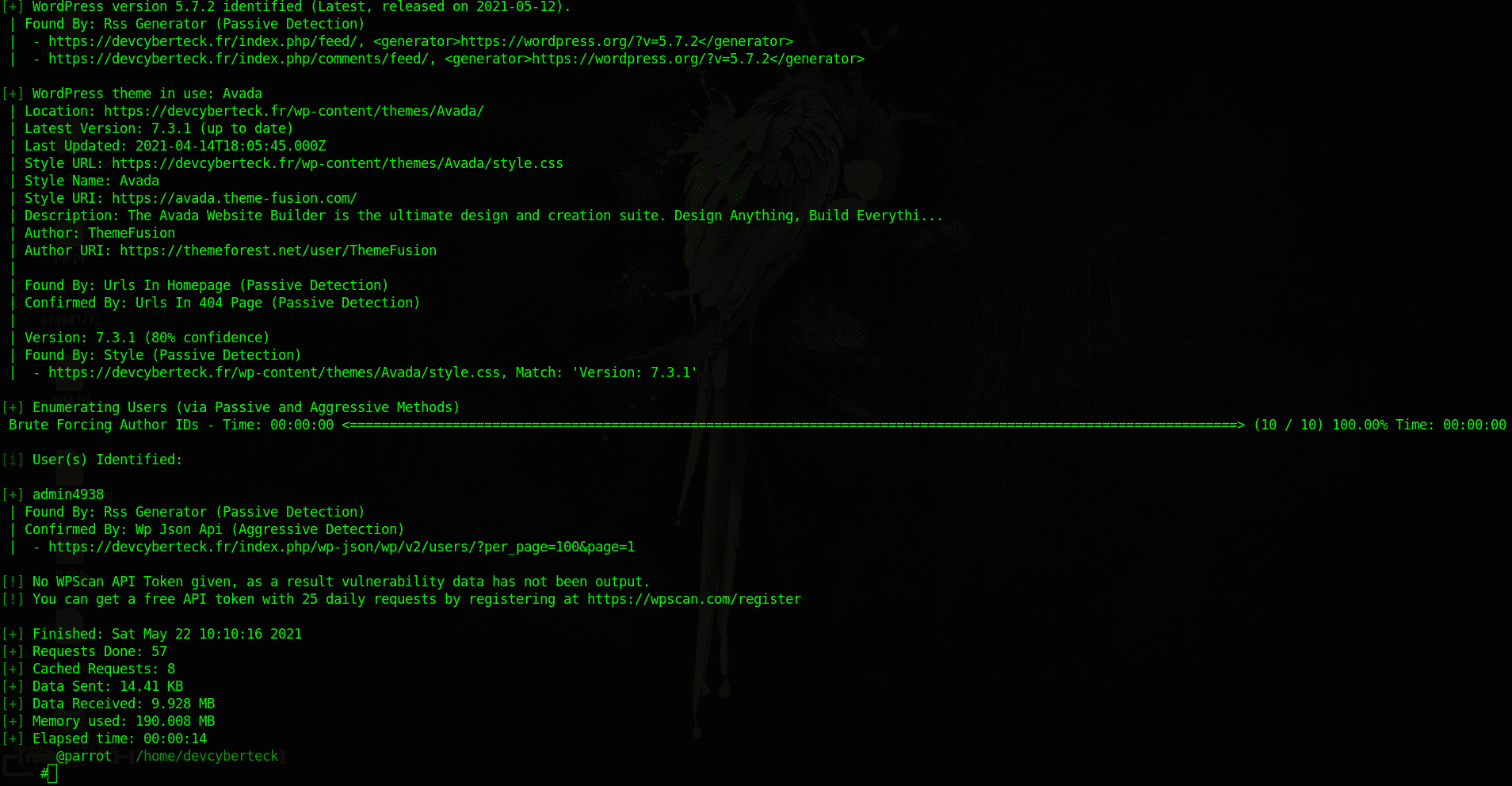

Pour ce faire, il y a des outils. Par exemple WPscan , qui permet de scanner un site wordpress.

cette commande permet entre autre

wpscan –url https://devcyberteck.fr –wp-content-dir /wp-content/ –enumerate u –random-user-agent

- le scan des plugins

- la recherche des utilisateurs

- la version de wordpress

- des infos utiles comme , le XML-RPC , le robots.txt

Nous pouvons donc maintenant dresser la liste des plugins , la version de wordpress , et savoir si une faille XML-RPC est disponible , ( un article sur l’exploitation d’une faille XML-RPC sera disponible prochainement )

nous avons donc un identifiant administrateur, une version de wordpress et le thème utilisé.

Il est donc maintenant possible de faire plusieurs choses, si le site n’est pas équipé d’un bloqueur de requête , ( limiter le nombre de tentative de connexion faite par un tiers ) nous pouvons tester une attaque par force brute

cette attaque consiste, grâce à une liste de mots de passe, de tester toutes les combinaisons,

wpscan –url https://devcyberteck.fr –wp-content-dir /wp-content/ –enumerate u –random-user-agent –passwords /home/devcyberteck/Desktop/rockyou.txt

WPscan va alors, grâce aux identifiants trouvés, tester ses mots de passe enregistrés dans mon fichier text, /home/devcyberteck/Desktop/rockyou.txt

- admin4938 123

- admin4938 admin

- admin4938 admin1

- admin4938 admin2

il est très facile de créer des wordliste ou liste de mots de passe grâce à crunch par exemple qui va permettre entre autre de générer des listes de mots plus ou moins complexe rapidement

Cette attaque a une chance de réussite de 100% si l’on prend en compte le facteur temps qui en fonction de la complexité du mot de passe peux être plus ou moins long.

En conclusion il est donc très important d’avoir un limiteur de requête comme wps limite login

Lister les pages d’un site

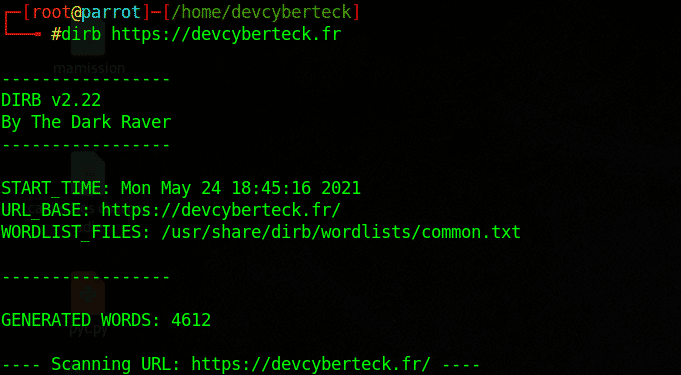

En complément de recherche il est possible de lister toutes les pages d’un site web ( bon sauf dans le cas ou le site est équipé d’un limiteur de requête encore une fois )

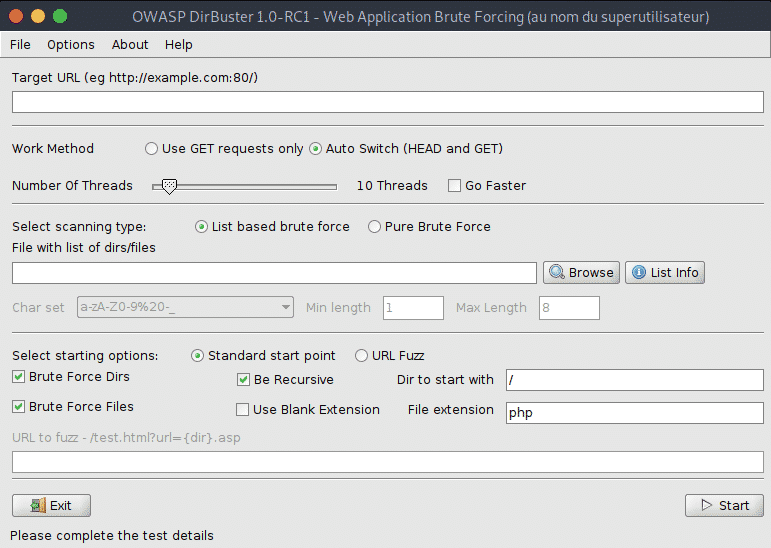

il existe un outil ( dirbuster) qui permet la recherche de page dans un site. Cette recherche fonctionne de la même façon qu’une attaque par force brute. Elle consiste à l’aide d’une liste de mots, de procéder à des recherches dans l’url

par exemple

- https://devcyberteck.fr/admin

- https://devcyberteck.fr/login

- https://devcyberteck.fr/wp-admin

- etc

De cette façon, si le développeur a caché sa page de connexion, nous pourrons facilement la retrouver.

De plus, cela nous permet parfois de mettre la main sur des données sensibles, ( page que le développeur ne souhaitait pas forcément que l’on voit, documents cachés , etc )

Il existe 2 versions de dirbuster , une graphique et une en console mais le procéder est le même.

Nous pouvons donc maintenant scanner un site wordpress et détailler tous les fichiers dossier du site

Les mises à jour

Nous avons donc la possibilité de scanner un site à la recherche de plugin thème ou version de wordpress.

Grâce à ses informations nous pouvons vérifier si il existe des failles sur des pluging non mis à jour.

Par exemple, le plugin contact forme 7 s’est vu affubler de failles de sécurité.

Il était possible d’injecter du code javascript dans des formulaires de prise de contact.

Une base de données de failles de sécurité

Une fois un plugin non mis à jour ou affublé d’une faille de sécurité, nous avons à disposition des bases de données regroupant les failles de sécurité connues

https://www.exploit-db.com/ est une première approche pour trouver les failles de sécurité, il suffit de chercher un plugin avec sa version et nous pourrons avoir accès aux failles et exploit possible pour le pluging.